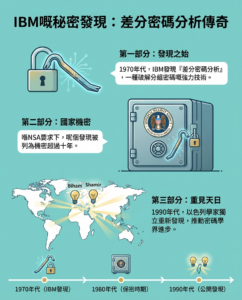

喺密碼學嘅黑暗森林入面,曾經有一個驚天秘密,由IBM發現,但被美國國家安全局鎖喺保險箱十幾年,直到有兩位以色列天才將佢重新帶到陽光之下。

學習路徑

- 第一課:密碼戰場上嘅「鎖匙」同「撬棍」

- 第二課:被鎖喺保險箱嘅十年

- 第三課:以色列天才嘅獨立發現同歷史嘅迴響

第一課:密碼戰場上嘅「鎖匙」同「撬棍」

嗨!同學,我哋今日就嚟拆解一個密碼學史上最刺激嘅秘密。想像一下,你設計咗一個超級複雜嘅密碼鎖,就係IBM當年設計嘅DES加密算法,你覺得佢堅不可摧。但突然之間,有人發現咗一把特製嘅「撬棍」,唔使逐粒數字去試,就可以窺探你把鎖嘅結構弱點。呢把「撬棍」,就係我哋今日嘅主角——「差分密碼分析」。

首先,我哋要明白乜嘢係「分組密碼」。就好似你寄一封好長嘅信,唔可能一次過寫晒,你會將佢分開幾頁,每頁用一個特製嘅信封(密碼)封好。DES就係呢種信封,佢將64位元嘅資料(一頁信)變成另一個睇唔明嘅64位元亂碼。當年,全世界都認為IBM設計嘅呢個信封非常之安全。

但係,IBM內部有一班天才,例如Horst Feistel同Don Coppersmith,佢哋唔淨止想設計鎖,仲想好似個賊一樣去思考點樣破解自己把鎖。佢哋發現,如果唔係直接睇加密後嘅結果,而係比較「輸入一點點變化」同「輸出相應變化」之間嘅關係,就可能會搵到規律。呢個就好似你唔斷喺一道門上輕輕推唔同位置,雖然每次都推唔開,但你可能會發現某個角落會有特別嘅回響——咁就暴露咗門內部結構嘅弱點!

呢個發現,就係「差分密碼分析」嘅雛形。佢唔係直接破解密碼,而係透過分析大量「特定差異」嘅輸入輸出對,來統計出密碼內部「密鑰」嘅可能性。呢個發現好犀利,但亦都好危險,因為一旦公開,全世界嘅密碼都可能會變得唔安全。咁,點解我哋而家先知呢個事呢?呢個就係下一課要講嘅故事啦。

記住呢個概念:差分分析,就係好似一個超級偵探,唔理鎖有幾複雜,佢只係專心留意「輕微改變」所帶嚟嘅「特定反應」,從而找出線索。

思考題: 如果你係IBM嘅工程師,喺1970年代發現咗一種可以攻破自己公司最頂尖密碼嘅方法,你會即刻公佈,定係會考慮國安問題而將佢保密?點解?

第二課:被鎖喺保險箱嘅十年

好,我哋繼續個故仔。上一課我哋講到IBM嘅天才研究員發現咗一把「撬棍」——差分密碼分析。當佢哋興奮地向公司高層匯報呢個發現時,一個意想不到嘅角色登場了:美國國家安全局(NSA)。

你諗下,NSA係乜嘢?佢哋就係美國政府嘅「頂級聽風筒」,負責收集情報,同埋保護自己國家嘅通信秘密。當NSA知道IBM呢個發現之後,佢哋反應非常之快,而且意圖非常明確:呢個技術太危險,絕對唔可以公開!

你可以想像成咁嘅場面:IBM嘅研究員同NSA嘅官員開緊一個絕密會議。NSA嘅人話:「各位,你哋呢個發現非常之偉大,但如果蘇聯或者其他敵對國家知道咗,佢哋就可以破解我哋用嚟保護核彈密碼、軍事命令嘅通信系統。為咗國家安全,我哋要求你哋將呢份研究列為最高機密,唔可以發表,甚至唔可以對外提及一句。」

喺當時嘅冷戰背景下,國家安全嘅擔憂係壓倒一切嘅。IBM作為一間美國公司,最終同意咗NSA嘅要求。所以,喺1970年代尾到1980年代,呢個本可以改變全球密碼學格局嘅重大發現,就咁樣被鎖喺IBM同NSA嘅保險箱裡面,足足十年幾。佢哋甚至利用呢個知識,喺DES正式成為國家標準前,悄悄噉強化咗佢嘅設計,令佢更能抵抗差分分析攻擊。但係,全世界嘅密碼學家,包括盟友,都唔知呢個攻擊方法嘅存在。

呢個決定帶嚟一個好有趣嘅後果:全世界嘅學者都以為DES好安全,喺嗰個基礎上做研究,全然唔知佢其實已經被預先「打咗預防針」。而真正嘅「撬棍」,就靜靜雞喺度,等待著另一批喺地球另一面嘅天才,獨立地將佢重新發現。呢個就係我哋下一課要講嘅,傳奇嘅以色列二人組。

思考題: 你覺得NSA要求IBM保密呢個決定,喺道德上係正確嘅?保衛國家安全同推動學術自由,邊樣應該優先?

第三課:以色列天才嘅獨立發現同歷史嘅迴響

終於嚟到故仔嘅高潮!當IBM同NSA將差分分析嘅秘密鎖喺保險箱時,喺地球另一邊,以色列,有兩位年輕嘅密碼學家——Adi Shamir(後嚟RSA算法其中一個「S」)同Eli Biham——對當時嘅密碼學標準DES充滿咗好奇。

佢哋同當時全世界嘅學者一樣,都接受咗「DES係好安全」呢個共識。但Shamir同Biham有個特點:佢哋鍾意挑戰權威,而且有著極強嘅抽象思維能力。佢哋冇受到任何內部消息嘅影響,完全係從零開始,憑住自己嘅智慧,去思考「點樣先可以最有效率咁攻擊一個好似DES咁嘅分組密碼」。

佢哋嘅思考過程,同IBM嘅研究員驚人地相似。佢哋都係問:「如果唔係睇單一個加密結果,而係睇大量輸入差異同輸出差異之間嘅統計關係,會唔會有發現?」經過幾年艱苦嘅研究同大量嘅計算,喺1990年代初,佢哋獨立地、完整地建立咗「差分密碼分析」嘅理論體系!

當佢哋將研究論文寄出去準備發表時,整個密碼學界都震撼咗。呢就好似一個江湖,大家都以為某個高手嘅劍法天下無敵,突然之間有兩個年輕人跑出嚟,當眾演示點樣破解佢最核心嘅招式。

呢個時候,歷史性嘅一刻到嚟了。IBM同NSA嘅官員睇到呢份論文,佢哋嘅反應唔係憤怒或驚訝,而係一種複雜嘅欣慰。佢哋知道,保險箱裡面嘅秘密,終於有人獨立發現咗。IBM嘅研究員Don Coppersmith事後公開承認,其實IBM喺1970年代就已經知道呢種攻擊方法,但係喺NSA嘅要求下保密。

呢個事件帶嚟幾個深遠嘅影響:第一,Biham同Shamir一舉成名,奠定咗佢哋喺密碼學界嘅泰斗地位。第二,全世界先知曉,原來DES嘅安全性,某程度上係建立喺一個唔為人知嘅秘密之上,促使大家開始研究更透明、更安全嘅新算法,例如AES。第三,呢個故仔成為咗學術同國家安全之間張力嘅一個經典案例,引發咗無盡嘅討論。

所以,IBM嘅秘密發現,雖然被延遲咗十幾年,但最終都係推動咗整個密碼學領域嘅進步。有時候,歷史嘅進步,就係咁樣喺保密同公開、合作與競爭之間,充滿戲劇性噉演進落去。

思考題: 如果差分密碼分析一直未被公開,你估計而家我哋用嘅加密技術(例如網上銀行)會有乜嘢唔同?我哋會更加安全,定係更加危險?